El Cifrado de la Información

Seguridad en la red: uso de Firewall.

El Firewall es un programa informático que controla el acceso de datos de red al

equipo informático y de datos del equipo informático a la red, pudiendo configurarse

para cortar tanto los datos entrantes y salientes y sus puertos determinados TPC y

UPD.

Por ejemplo, para las comunicaciones tradicionales de http (navegación en páginas web) utilizamos el puerto TCP 8080 de forma nativa y estandar.

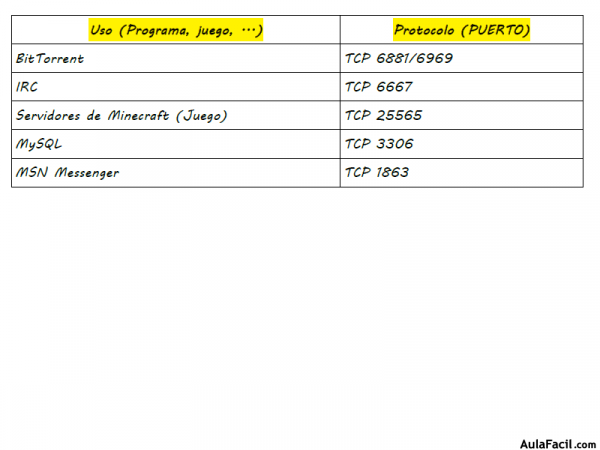

Algunos otros protocolos y puertos de ejemplo y su uso:

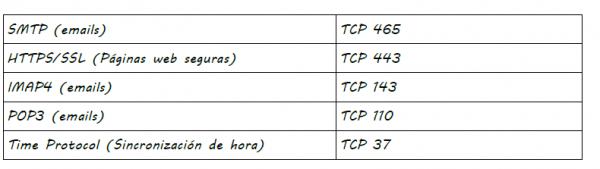

Más tipos de puertos, listados según la Asociación de internautas.org.

Teniendo acceso al firewall, tendremos acceso a introducir y enviar paquetes de datos

de nuestro PC a la red y de ahí al punto que se quiera.

Por ejemplo, contando como vulnerabilidad de firewall, descargamos un programa poco seguro en la red, apenas pesa unos kbs, pero con el suficiente código que abra el acceso a un puerto de comunicaciones de entrada y salida de datos. Eso le daría al atacante (hacker) la posibilidad posterior de introducir e instalar un programa invisible a nuestros ojos, por ejemplo uno de los llamados “KeyLoggers” que recogería en un archivo de texto cada una de las pulsaciones de nuestras teclas para posteriormente enviarlas al hacker.

En ese preciso momento y sin necesidad de calentarse la cabeza obtendría todos los códigos de nuestras redes sociales, la de nuestro banco y quizás de informes confidenciales y secretos de la empresa para la que trabajas.

Por otro lado es bueno conocer los puertos que tenemos abiertos y que programas los

usan así como para poder cambiarlos por conflictos con otros programas que usan los

mismos como el denegar a un programa o juego acceso a la red de nuestro PC.

Normalmente Windows y los programas de descarga segura se encargan de

autoconfigurar el firewall, disponiendo que puertos usaran y en principio no debería

existir mayor problema en su uso, pero si hemos notado un agujero de seguridad en

nuestras comunicaciones de nuestro PC (Que el servicio del banco nos muestre horas y días de conexión que no hemos hecho)

Empezar por aquí sería el siguiente paso para desarmar una vulnerabilidad de sistema y ver que programas usan o no los puertos del firewall e informarnos de los programas de los que no estemos seguros de instalación o uso, o deshabilitar del uso del firewall.

Práctica: Anexo6. - Acceso al firewall y configuración de permisos.pdf

Siempre es aconsejable tener un Firewall activado en el equipo, ya sea el que viene por defecto en Windows u otro que nos agrade más o nos brinde más características de seguridad y control de nuestro PC.

Conexión a Internet con WIFI:

Con las nuevas tecnologías y el paso del tiempo ha aumentado las personas que se

deciden por el uso de una conexión inalámbrica para su PC, sin contar con otros

dispositivos móviles como teléfonos, tabletas o impresoras que también usen esa

tecnología de conexión.

Pero a la vez que esta tecnología se ha vuelto más popular y

más extendida se ha hecho objetivo de todo tipo de tretas “hackers” para obtener

información y control sobre otros equipos informáticos, por este medio. Ya tan sólo

no debe preocuparnos la seguridad de nuestro equipo (interno) sino de factores

externos como WIFI, USB,… que necesitamos para nuestro trabajo.

Aunque hay muchos tipos de “hackeo” desde el acceso externo al WIFI, en este curso

de seguridad básica vamos a ver los tipos de vulnerabilidades entre nuestro router y

nuestro PC, que es en donde más problemas de seguridad podemos encontrarnos.

Recomendaciones generales:

1.- Colocar el router en la mejor posición de la casa o habitación que ofrezca señal dentro de nuestro hogar pero poca o nada fuera de ella.

2.- Aunque los técnicos nos hayan configurado el router con una contraseña (ellos la

conocen y en el momento que una persona ajena a ti conozca una de tus contraseñas

tu seguridad mengua al 50%) deberías cambiarlas todas a la que mejor te convenga. Si no sabes como hacerlo, lee el manual del router o busca en Internet como se hace.

Seguro que hay algún tutorial que te muestre como se hace.

3.- Las contraseñas deben estar bien diseñadas es decir, nada de fechas de cumpleaños, nombres de hijos, mascotas,… La longitud de la misma debe ser al menos de 8 a 16 dígitos, contener letras mayúsculas y minúsculas, números y algún carácter tipo %,+,-…

4.- En algunos casos es recomendable ocultar el nombre de la red WIFI o SSID, de forma que tras un escaneo normal de redes, tu red no se pueda ver. Esta

característica la debes encontrar dentro de las opciones de tu router.

5.- Utilizar la última “protección WIFI” disponible o de la que disponga tu router para encriptar la contraseña y sea más difícil de descifrar. En este caso en la edición de manual se está utilizando el protocolo WPA2.

¿Quién está conectado a mi PC o Red Wifi?

Hay diferentes maneras de comprobarlo pero aquí veremos las más fáciles al ser un

curso básico e introductorio:

Desde tu propio PC con el programa Wireless Network Watcher (Gratuito).

Para tu móvil android podemos encontrar otra solución como Fing-Escáner de red.

Después de haber realizado las indagaciones correspondientes, podemos hacer las siguientes acciones para evitar que tengan acceso a nuestros datos y redes:

1.- Poner en conocimiento de tu compañía telefónica el acceso fraudulento a tu red y

posiblemente tus equipos.

2.- En algunos países, puedes poner una denuncia en la policía o en juzgados para que encuentren al autor y lo condenen legalmente según la ley vigente.

3.- Cambiar la contraseña tanto de acceso al Router como a su configuración y WIFI

(Tendrás que cambiar la contraseña en todos tus dispositivos)

4.- Aún después de haber hecho todo esto, debes leerte bien el manual para hacer la

configuración más restrictiva de tu router y que normalmente tiene el nombre de

filtrado de MAC. En ese apartado tienes que poner todas las MACs de todos los

equipos a los que permites la conexión.

Cualquier otro aparato que no tenga listada la MAC en tu router, no podrá conectarse a el en principio (aunque habría otras formas que no se van a exponer aquí, en donde ya hablaríamos de una persona con conocimientos muy avanzados y con intenciones muy oscuras respecto a tu red y tus datos)

La MAC es un código único e *¿inigualable? Funcionando como una dirección física. Que poseen todas las tarjetas de red (cable o wifi) de un PC, tableta, móvil, impresora,…

*En hackeos muy avanzados podemos ver como se pueden clonar estos códigos de MAC y pasar como unos verdaderos. No obstante, en la seguridad de tu hogar no debas temer por este tipo de problemas a no ser que los documentos que manejes tengan relación con archivos de alto secreto de tu empresa, los cuales ya deberían estar protegidos debidamente por la misma.

¿Cómo consigo la dirección MAC de mis equipos?

En teléfonos móviles suele venir en las opciones de WIFI del propio teléfono y también en tabletas.

Con equipos más novedosos como impresoras debes leer el manual del equipo ya que

hay muchas en el mercado y cada una tiene su forma de enseñarte la MAC.

Práctica: Anexo7. - Hallar la mac en un PC.pdf

También puedes hallarlo descartando la MAC en el programa que expusimos

anteriormente Wireless Network Watcher.